Разработка локальной вычислительной сети и ее программного обеспечения

| Вид материала | Курсовой проект |

- Положение о локальной вычислительной сети Государственной жилищной инспекции Республики, 111.04kb.

- Настоящий Порядок определяет и регламентирует предоставление работникам прав доступа, 104.03kb.

- Классификация программного обеспечения, 77.32kb.

- Реферат по предмету : сети ЭВМ на тему : Построение сети предприятия, 569.95kb.

- Разработка мероприятий по охране труда при монтаже сети, 119.45kb.

- Правила работы и защиты персональных компьютеров и информационных ресурсов локальной, 134.07kb.

- План Понятие компьютерной сети, функции, классификация. Топология локальной вычислительной, 64.86kb.

- Область применения Windows nt при построении локальной вычислительной сети предприятия, 412.57kb.

- Ейрокомпьютерные системы, технология разработки программного обеспечения, сети ЭВМ, 24.18kb.

- Урок информатики. Тема урока: Локальные и глобальные компьютерные сети. Обмен данными, 10.5kb.

Многопользовательский режим

Многопользовательские свойства системы содействуют одновременному использованию централизованных прикладных программных средств, ранее установленных и управляемых, например, если пользователь системы работает с другим заданием, то текущая выполняемая работа отодвигается на задний план.

1. Теоретический раздел.

1.1 Аналитический обзор. Анализ литературных источников

По данной курсовой работе написано очень много книг. Мы рассмотрим несколько из них и сделаем определенные выводы.

1.И.И. Попов, Н.В.Максимов. Компьютерные сети.

Это учебное пособие посвящается проблематике телекоммуникационных систем, сетей и технологий доступа к распределенным информационным ресурсам. Целью этой книги явилось, скорее, охватить как можно более широкий круг вопросов, связанных с телекоммуникационными и вычислительными системами, включая использование данных средств для доступа к мировым информационным ресурсам. В ней очень понятно и кратко рассматриваются технологии локальных сетей, которые явились следующим этапом развития компьютерных коммуникаций (в том числе некоторые конкретные технологии – Arcnet, Ethernet, Fast Ethernet и пр.), технические средства, оборудование и программное обеспечение локальных сетей.

Это учебное пособие базируется на материалах накопленных авторами в процессе практической, исследовательской, а также преподавательской деятельности (МИФИ, МИСИ, МГУ, РГГУ, РЭА им. Г.В.Плеханова).

2.Ю.Шафрин. Основы компьютерной технологии.

Книга представляет собой систематический курс основ современной информационной технологии на базе персональных компьютеров типа IBM PC и объектно-ориентированной среды Windows корпорации Microsoft. Центральное место отведено изучению приложений Microsoft Office (текстового процессора MS Word, табличного процессора MS Excel, MS PowerPoint и СУБД MS Access), а также основ обработки графических изображений (MS Paint). В особых разделах тщательно описана операционная среда ПК: MS-DOS, Norton Commander, Windows 95. Изложены принципиальные основы большинства приложений массового применения (графика, мультимедиа, технология OLE, локальные сети, «клиент-сервер», информационные системы, телекоммуникации), рассмотрены фундаментальные понятия баз данных и алгебры логики.

Книга может быть использована в качестве учебника для старших классов общеобразовательных школ по курсу «Основы информатики и информационных технологий», как пособие для компьютерных курсов, а также как самоучитель для начинающих пользователей ПК.

3. «Hard ‘n’ Soft» компьютерный журнал для всех.

Этот журнал отображает все нужные и интересные факты компьютерного мира . Причем достоверность информации гарантирована. Он рассказывает об основании «Intel»; «Multimedia-новости»; «Games»; «Оборудование»; «Программы»; «Новости».А главное в нем всегда можно найти то что тебя интересует.

Эти источники способствовали решению вопросов проектирования ЛВС и разработки индивидуального программного обеспечения.

1.2 Постановка задачи

- Компьютерная сеть проектируется для офисного здания, в котором необходимо обеспечить взаимодействие 72 компьютеров. Кабельная инфраструктура строится на базе нескольких центров (больших типа менеджерского и аналитического отдела и маленьких типа бухгалтерского кабинета или кабинета руководителя фирмы).

- Проектируемая сеть должна обеспечивать решение следующих задач:

- Сетевое хранение данных или сетевая печать;

- Электронная почта;

- Высоко производственная коллективная работа с информацией;

- Публикация документов во внутренней сети или в Интернете;

- Резервное копирование файлов сервера.

- Распределение персональных компьютеров по центрам

- Активное сетевое оборудование

Параметры производительности:

- Полоса пропускания канала связи должна составлять 10 Мбит/с;

- Необходимо выделять эту полосу пропускания для каждой станции (коммутируемая сеть)

- Параметры:

- Превышение количества рабочих мест над числом персональных компьютеров не должно превышать 30%;

- Монтаж кабельной системы в кабинетах должен быть выполнен в узком коробе;

- Бетонные стены составляют не менее 10%

- Минимальная норма площади на 1 рабочее место 6 кв. метров при высоте 3,5 м.

- Программное обеспечение:

- Программное обеспечение должно быть предоставлено продукцией фирмы Microsoft;

- Операционная система персонального компьютера Windows NT;

- Предпочитаемый язык интерфейса операционной системы – русский;

- Офисное приложение персонального компьютера – Microsoft office NT;

- Конфигурацию серверов и ПК выбирает руководитель;

- Источник бесперебойного питания (время работы от батареи должно составлять не менее 7 мин.)

2. Проектно-технологический раздел

- Проектирование ЛВС

2.1.1 Уточненное техническое задание

Для подготовки проекта компьютерной сети была произведена проверка плана предприятия, обмер помещений и уточнение их номеров, выяснено количество рабочих мест.

Рабочие места на предприятии можно разделить на следующие группы:

1. Рабочие места сотрудников предприятия могут создавать значительную пиковую нагрузку, особенно в первые минуты работы. Это может произойти в момент одновременного скачивания несколькими сотрудниками файлов, необходимых для проведения работы.

Учтем, что:

- эта нагрузка кратковременна;

- не предполагается выполнения приложений, критичных ко времени реакции и пропускной способности сети.

2. Рабочие места менеджеров в целом сходны с рабочими местами сотрудников, но для обеспечения рабочего процесса требуется больше ресурсов, предоставляемых сетью. Поэтому средняя нагрузка будет больше, пиковая – меньше.

3. Рабочее место директора предприятия, не предполагают большой средней нагрузки на сеть, т. к. он будут использоваться в основном для расчетов, обработки результатов экспериментов, запуска специальных приложений.

4. Рабочие место управляющих, занимающихся организационными вопросами. Пиковая нагрузка, которую они создают, невелика, т. к. в основном это документооборот.

Логическая структура сети.

Исходя из плана здания, расположения помещений и их назначения предлагается следующая логическая структура сети.

На каждое рабочее место ставится по компьютеру.

У двух секретарей планируется установить по серверу. Этим достигается разгрузка сетевого трафика по сравнению с тем, если бы на этаже был установлен единственный сервер. Большее количество серверов т.к. сеть может не справиться. Кроме того, организованные таким образом сегменты легче администрируются, а ресурсы, предоставляемые сетью, могут быть оптимально настроены на нужды кобинеты в соответствии с их профилем.

Проектирование структуры сети

Поверочный расчет структуры разработанной сети (расчет трафика в отдельных ее сегментах и в сети целом).

1. Исходя из профиля и назначения рабочих мест, а также организации доступа, основным видом трафика в сети будет информация, передаваемая с web-узлов, так как она будет доступна для всех пользователей сети. Поэтому, условно полагая, что данный сервис постоянно используется и для каждого рабочего места информация, запрошенная по сети, равна до 15 условных страниц информации, каждая из которых условно весит до 100 кб (текст и графика), т.е. в сумме около 1,5 Мб на место на 1,5 часа. Получим, что среднее значение данного вида трафика составляет 0.017 МБ/c.

2. Трафик, связанный с документооборотом, частично входит в рассмотренный выше, остальная же часть его пренебрежимо мала, поэтому в расчете он не учитывается.

3. Основная загрузка сети будет происходить в результате передачи больших массивов информации, файлов и т. д. Во избежание перегрузки сети, заторов и просто замедления работы на рабочих местах некоторых сотрудниках предлагается ограничить доступ к файлам, а всю необходимую для проведения работ информацию сбрасывать заранее. Это позволит избежать огромной пиковой нагрузки на сеть в начале работы. В целом же объем передаваемых файлов с одного рабочего места не превышает в среднем 10 Мбайт за час.

4. При этом необходимо учесть также рабочие места менеджеров, главных менеджеров, секретарей и директора, так как они имеют расширенный доступ к ресурсам сети. В зависимости от вида производимых работ трафик локальных сегментов может достигать при пиковых нагрузках до 500 МБайт/час, например, при передаче больших объемов графической информации. В целом же он несколько больше, чем трафик в кабинетах персонала – примерно 20 МБайт в час при интенсивной работе.

5. САПР и среды программирования будут иметь практические нулевые показатели по загрузке сети из-за собственной специфики (т.е. разработки производятся на ResearchStation и систематическую нагрузку на сеть не оказывают) поэтому их можно не учитывать.

2.1.2 Топология сети

Термин « топология », или « топология сети », характеризует физическое расположение компьютеров, кабелей и других компонентов сети.

Топология — это стандартный термин, который используется профессионалами при описании основной компоновки сети.

Выбор той или иной топологии влияет:

- на состав необходимого сетевого оборудования;

- характеристики сетевого оборудования;

- возможности расширения сети;

- способ управления сетью.

Если Вы поймете, как используются различные топологии, вы сумеете понять, какими возможностями обладают различные типы сетей . Чтобы совместно использовать ресурсы или выполнять другие сетевые задачи, компьютеры должны быть подключены друг к другу. Для этой цели в большинстве сетей применяется кабель.

Однако просто подключить компьютер к кабелю, соединяющему другие компьютеры, не достаточно. Различные типы кабелей в сочетании с различными сетевыми платами, сетевыми операционными системами и другими компонентами требуют и различного взаимного расположения компьютеров.

Каждая топология сети налагает ряд условий. Например, она может диктовать не только тип кабеля, но и способ его прокладки. Топология может также определять способ взаимодействия компьютеров в сети. Различным видам топологий соответствуют различные методы взаимодействия, и эти методы оказывают большое влияние на сеть.

Все сети строятся на основе трех базовых топологий:

- шина (bus);

- звезда (star);

- кольцо (ring).

Если компьютеры подключены вдоль одного кабеля [сегмента (segment)], топология называется шиной. В том случае, когда компьютеры подключены к сегментам кабеля, исходящим из одной точки, или концентратора, топология называется звездой. Если кабель, к которому подключены компьютеры, замкнут в кольцо, такая топология носит название кольца.

Хотя сами по себе базовые топологии несложны, в реальности часто встречаются довольно сложные комбинации, объединяющие свойства нескольких топологий.

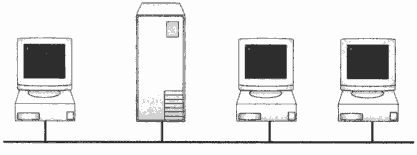

Шина

Топологию «шина» часто называют «линейной шиной» (linear bus). Данная топология относится к наиболее простым и широко распространенным топологиям. В ней используется один кабель, именуемый магистралью или сегментом, вдоль которого подключены все компьютеры сети.

В сети с топологией «шина» компьютеры адресуют данные конкретному компьютеру, передавая их по кабелю в виде электрических сигналов. Чтобы понять процесс взаимодействия компьютеров по шине, Вы должны уяснить следующие понятия:

- передача сигнала;

- отражение сигнала;

- терминатор.

Передача сигнала

Данные в виде электрических сигналов передаются всем компьютерам сети; однако информацию принимает только тот, адрес которого соответствует адресу получателя, зашифрованному в этих сигналах. Причем в каждый момент времени только один компьютер может вести передачу.

Так как данные в сеть передаются лишь одним компьютером, ее производительность зависит от количества компьютеров, подключенных к шине. Чем больше компьютеров, ожидающих передачи данных, тем медленнее сеть.

Однако вывести прямую зависимость между пропускной способностью сети и количеством компьютеров в ней нельзя. Ибо, кроме числа компьютеров, на быстродействие сети влияет множество факторов, в том числе:

- характеристики аппаратного обеспечения компьютеров в сети;

- частота, с которой компьютеры передают данные;

- тип работающих сетевых приложений;

- тип сетевого кабеля;

- расстояние между компьютерами в сети.

Шина — пассивная топология. Это значит, что компьютеры только «слушают» передаваемые по сети данные, но не перемещают их от отправителя к получателю. Поэтому, если один из компьютеров выйдет из строя, это не скажется на работе остальных. В активных топологиях компьютеры регенерируют сигналы и передают их по сети.

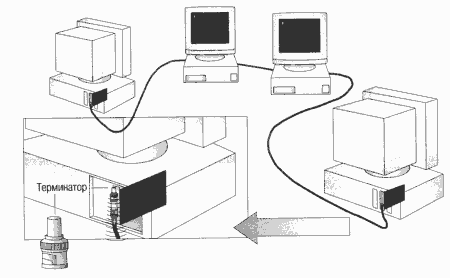

Отражение сигнала

Данные, или электрические сигналы, распространяются по всей сети - от одного конца кабеля к другому. Если не предпринимать никаких специальных действий, сигнал, достигая конца кабеля, будет отражаться и не позволит другим компьютерам осуществлять передачу. Поэтому, после того как данные достигнут адресата, электрические сигналы необходимо погасить.

Терминатор

Чтобы предотвратить отражение электрических сигналов, на каждом конце кабеля устанавливают терминаторы (terminators), поглощающие эти сигналы. Все концы сетевого кабеля должны быть к чему-нибудь подключены, например к компьютеру. К любому свободному — неподключенному — концу кабеля должен быть подсоединен терминатор, чтобы предотвратить отражение электрических сигналов.

Нарушение целостности сети сами по себе компьютеры остаются полностью работоспособными, но до тех пор, пока сегмент разорван, они не могут взаимодействовать друг с другом.

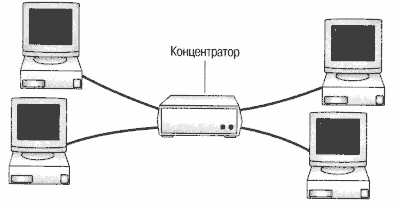

Звезда

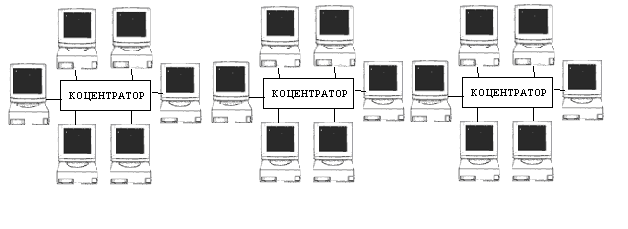

При топологии «звезда» все компьютеры с помощью сегментов кабеля подключаются к центральному компоненту, именуемому концентратором (hub). Сигналы от передающего компьютера поступают через концентратор ко всем остальным. Эта топология возникла на заре вычислительной техники, когда компьютеры были подключены к центральному, главному, компьютеру.

В сетях с топологией «звезда» подключение кабеля и управление конфигурацией сети централизованны. Но есть и недостаток: так как все компьютеры подключены к центральной точке, для больших сетей значительно увеличивается расход кабеля. К тому же, если центральный компонент выйдет из строя, нарушится работа всей сети.

А если выйдет из строя только один компьютер (или кабель, соединяющий его с концентратором), то лишь этот компьютер не сможет передавать или принимать данные по сети. На остальные компьютеры в сети это не повлияет.

Расширять звездообразную сеть можно путем подключения вместо одного из компьютеров еще одного концентратора и присоединения к нему дополнительных машин. Так создается гибридная звездообразная сеть.

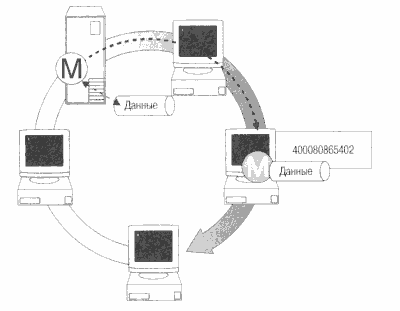

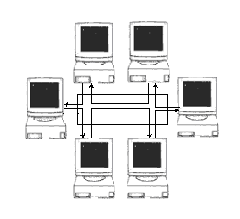

Кольцо

При топологии «кольцо» компьютеры подключаются к кабелю, замкнутому в кольцо. Поэтому у кабеля просто не может быть свободного конца, к которому надо подключать терминатор. Сигналы передаются по кольцу в одном направлении и проходят через каждый компьютер. В отличие от пассивной топологии «шина», здесь каждый компьютер выступает в роли репитера, усиливая сигналы и передавая их следующему компьютеру. Поэтому, если выйдет из строя один компьютер, прекращает функционировать вся сеть.

Один из принципов передачи данных в кольцевой сети носит название передачи маркера. Суть его такова. Маркер последовательно, от одного компьютера к другому, передается до тех пор, пока его не получит тот, который «хочет» передать данные. Передающий компьютер изменяет маркер, помещает электронный адрес в данные и посылает их по кольцу.

Данные проходят через каждый компьютер, пока не окажутся у того, чей адрес совпадает с адресом получателя, указанным в данных. После этого принимающий компьютер посылает передающему сообщение, где подтверждает факт приёма данных. Получив подтверждение, передающий компьютер создаёт новый маркер и возвращает его в сеть.

На первый взгляд кажется, что передача маркера отнимает много времени, однако на самом деле маркер передвигается практически со скоростью света. В кольце диаметром 200 м маркер может циркулировать с частотой 10 000 оборотов в секунду

Шинно-звездообразная топология

Она комбинирует сети типа “звезда” и “шина”, связывая несколько концентраторов шинными магистралями. Если один из компьютеров отказывает, концентратор может выявить отказавший узел и изолировать неисправную машину. При отказе концентратора соединенные с ним компьютеры не смогут взаимодействовать с сетью, а шина разомкнется на два не связанных с другом сегмента.

Звездообразно-кольцевая топология

В ней сетевые кабели прокладываются аналогично звездообразной сети, но в центральном концентраторе реализуется кольцо. С внутренним концентратором можно соединить внешние, тем самым расширив петлю внутреннего кольца.

На основе всей приведенной выше информации о топологиях построения сетей, достоинствах и недостатках каждого из них, и в соответствии с характеристиками создаваемой сети выбираем топологию “звезда-шина”. В создаваемой сети предполагается использование 72 компьютеров.

- Сетевое оборудование ЛВС

- Выбор кабельной системы

Выбор кабельной системы зависит от интенсивности трафика, требований к защите информации, максимального расстояния, требования к характеристикам кабеля, стоимости реализации. Кабельная система должна соответствовать условиям ее применения. К числу факторов, влияющих на стоимость и пропускную способность кабеля, относятся: простота монтажа, экранирование, стоимость оборудования, необходимого для подключения кабеля.

Сравнительные характеристики различных типов кабеля приведены в таблице:

| Характеристики | Тонкий коаксиальный кабель(10 Base 2) | Толстый коаксиальный кабель(10 Base 5) | Витая пара (10 Base Т) | Оптоволоконный |

| Стоимость | Невысокая | Средняя | Невысокая | Высокая |

| Эффективная длина кабеля | 185 м | 500 м | 100 м | 2 км |

| Скорость передачи | 10 Мбит/с | 10 Мбит/с | 4 Мбит/с - 100 Мбит/с | 100 Мбит/с – 1 Гбит/с |

| Гибкость | Гибкий | Менее гибкий | Самый гибкий | Не гибкий |

| Простота монтажа | Средняя | Средняя | Высокая | Средняя |

Проанализировав характеристики различных типов кабеля, физическое расположение компьютеров в качестве кабельной системы для нашей сети выбираем кабель “витая пара” 10 Base-T Level 5. Так как данный вид кабеля является наиболее дешевым соединением, он позволяет передавать данные со скоростью до 10 Мбит/с, легко наращивается, не вызывает особых сложностей при монтаже.

По определению, витая пара - это два изолированных провода, скрученных между собой.

Именно скрутка позволяет предотвратить некоторые типы помех, наводимые на кабиле.

Обычно для Ethernet 10 Base-T используют кабель, имеющий две витые пары – одну на передачу и одну на прием (AWG 24). Тем не менее, в этих же целях часто используют обычный телефонный кабель.

Пассивная часть кабельной структуры ЛВС включает в себя: сам кабель, настенные розетки RJ-45, патч-корды с разъемами RJ-45/5L (кабель для соединения настенных розеток с разъемами на адапторе компьютера). Для соединения концентраторов между собой используется коаксиальный кабель.

2.2.2 Выбор концентратора

Hub или концентратор - многопортовый повторитель сети с автосегментацией. Все порты концентратора равноправны. Получив сигнал от одной из подключенных к нему станций, концентратор транслирует его на все свои активные порты. При этом, если на каком-либо из портов обнаружена неисправность, то этот порт автоматически отключается (сегментируется), а после ее устранения снова делается активным. Обработка коллизий и текущий контроль за состоянием каналов связи обычно осуществляется самим концентратором. Концентраторы можно использовать как автономные устройства или соединять друг с другом, увеличивая тем самым размер сети и создавая более сложные топологии. Кроме того, возможно их соединение магистральным кабелем в шинную топологию

Назначение концентраторов - объединение отдельных рабочих мест в рабочую группу в составе локальной сети. Для рабочей группы характерны следующие признаки: определенная территориальная сосредоточенность; коллектив пользователей рабочей группы решает сходные задачи, использует однотипное программное обеспечение и общие информационные базы; в пределах рабочей группы существуют общие требования по обеспечению безопасности и надежности, происходит одинаковое воздействие внешних источников возмущений (климатических, электромагнитных и т.п.); совместно используются высокопроизводительные периферийные устройства; обычно содержат свои локальные сервера.

Связной бит у концентраторов представляет собой периодический импульс длительностью 100 нс, посылаемый через каждые 16 мс. Он не влияет на трафик сети. Связной бит посылается в тот период, когда сеть не передает данные. Эта функция осуществляет текущий контроль сохранности UTP канала. Данную функцию следует использовать во всех возможных случаях и блокировать ее только тогда, когда к порту концентратора подсоединяется устройство, не поддерживающее ее.

Обеспечение секретности в сетях, построенных с использованием концентраторов, довольно неблагодарное занятие, т.к. Hub по определению является широковещательным устройством. Но, при необходимости, Вам могут быть доступны следующие средства: блокирование неиспользуемых портов, установка пароля на консольный порт, установка шифрования информации на каждом из портов (некоторые модели имеют эту возможность).

Для нашей сети подойдет концентратор Compex TP1024, имеющий 24 порта для “витой пары” и 1 порт для коаксиального кабеля. В настоящее время у фирмы имеется 72 компьютера и 2 сервера, поэтому 120 портов для их подключения будет достаточно. (5*24=120)

2.2.3 Выбор сетевого адаптера

Сетевой адаптер - устройство, служащее для подключения компьютера к локальной сети. Сетевой адаптер контролирует доступ к среде передачи данных и обмен данными между единицами сети.

По выполняемым функциям сетевые адаптеры разделяются на две группы:

1. Реализующие функции физического и канального уровней. Такие адаптеры, выполняемые в виде интерфейсных плат, отличаются технической простотой и невысокой стоимостью. Они применяются в сетях с простой топологией, где почти отсутствует необходимость выполнения таких функций, как маршрутизация пакетов, формирование из поступающих пакетов сообщений, согласование протоколов различных сетей и др.

2. Реализующие функции первых четырех уровней модели ВОС - физического, канального, сетевого и транспортного. Эти адаптеры, кроме функций сетевого адаптера первой группы, могут выполнять функции маршрутизации, ретрансляции данных, формирования пакетов из передаваемого сообщения (при передаче), сборки пакетов в сообщение (при приеме), согласования ППД различных сетей, сокращая таким образом затраты вычислительных ресурсов ЭВМ на организацию сетевого обмена. Технически они могут быть выполнены на базе микропроцессоров. Естественно, что такие адаптеры применяются в ЛВС, где имеется необходимость в реализации перечисленных функций. Адаптеры ориентированы на определенную архитектуру локальной сети и ее технические характеристики, поэтому по топологии ЛВС адаптеры, разделяются на следующие группы: поддерживающие шинную топологию, кольцевую, звездообразную, древовидную, комбинированную (звездно-кольцевую, звездно-шинную).

Дифференциация адаптеров по выполняемым функциям и ориентация их на определенную архитектуру ЛВС привели к большому многообразию типов адаптеров и разбросу их характеристик.

В качестве сетевых аппаратных средств рабочих станций и сервнра выбираем сетевые платы 3COM EtherLink XL 10/100 PCI NIC (3C905-TX) так как фирма 3COM дает пожизненную гарантию на свою продукцию и делает ее хорошего качества. Количество сетевых карт равно количеству подключаемых компьютеров, т.е. 72.

2.2.4 Выбор типа сервера

По определению, сервер – это некоторое обслуживающее устройство, которое в ЛВС выполняет, например, роль управляющего центра и концентратора данных. Под сервером, вообще говоря понимается комбинация аппаратных и программных средств, которое служит для управления сетевыми ресурсами общего доступа.

Файл-сервер в ЛВС является ”выделенным” компьютером, который отвечает за коммуникационные связи всех остальных компьютеров, входящих в данную сеть, а также предоставляет им общий доступ к общим сетевым ресурсам: дисковому пространству принтера (принтером, межсетевому интерфейсу и тд.).

В ЛВС может использоваться несколько выделенных серверов. Например, сервер приложений (программы типа “клиент-сервер”), являясь, также как и файл-сервер, “выделенным” компьютером, выполняет одну или несколько прикладных задач, которые запускаются пользователями со своих терминалов включенных в данную сеть.

На файл-сервере должна работать специальная сетевая операционная система. Обычно это мультизадачная ОС, использующая защищенный режим работы процессора.

Остальные компьютеры называются рабочими станциями. Рабочие станции имеют доступ к дискам файл-сервера и совместно используемому принтеру (принтером).

В нашей сети необходимо установить выделенный сервер, который будет выполнять функции (файл-сервера), централизованную обработку запросов других пользователей, хранения информации, сервер должен решать вопросы маршрутизации и транспортировки информации, администрирования сети, централизованного управления сетевыми ресурсами, централизованного обеспечения безопасности и управление доступом.

- Выбор аппаратного обеспечения сервера

Можно выделить два основных параметра, отличающих сервер от обычных компьютеров. Во-первых, это очень высокая производительность (это касается, разумеется, и эффективного обмена с периферийными устройствами), достаточно мощная дисковая подсистема (преимущественно со SCSI интерфейсом), а во-вторых, повышенная надежность (сервер, как правило работает круглые сутки не выключаясь). Что касается производительности, то для сервера ее довольно часто оценивают в транзакциях. Вообще говоря, под транзакцией понимают совокупность трех последовательных действий: чтение данных, обработка данных и запись данных. Применительно, например, к файл-серверу транзакцией можно считать процесс изменения записи на сервере, когда рабочая станция выполняет модификацию файла, хранимого на сервере.

Немалую роль играет возможность расширения системы и простота ее модернизации, поскольку именно это позволяет обеспечить требуемую производительность не только на текущий момент времени, но и в будущем.

Наибольший интерес представляет максимальный объем оперативной памяти, который можно использовать на данном сервере, возможность установки более мощного процессора, а так же второго процессора (если планируется использование операционной системы, поддерживающей двухпроцессорную конфигурацию). Немаловажным так же остается вопрос о том, какую конфигурацию дисковой подсистемы можно использовать на данном сервере, в первую очередь, какой объем дисков, максимальное их количество. Если в конкретном случае к дисковой подсистеме должны предъявляться особые требования необходимо узнать о возможности применения RAID - массива, а также возможность "горячей" замены накопителей.

Несомненно, что жизненно важным параметром любого сервера является его качественное и бесперебойное питание. В связи с этим необходимо проверить наличие у сервера нескольких (хотя бы двух) блоков питания. Обычно эти два блока питания работают параллельно, т.е. при выходе из строя одного, сервер продолжает работать, получая питание от другого (исправного) блока питания. При этом должна так же быть возможность их "горячей" замены. И, само собой разумеется, необходим источник бесперебойного питания. Его наличие позволяет в случае пропадания напряжения в электросети, по крайней мере, корректно завершить работу операционной системы и выключить сервер.

Если сервер планируется подключать к двум, физически несвязанным сетям необходимо убедиться в возможности установки второй сетевой платы.

Высокая надежность серверов достигается путем реализации комплекса мер, касающихся как обеспечения необходимого теплообмена в корпусе, контроля температуры важнейших компонентов, слежения за рядом других параметров, так и полного или частичного дублирования подсистем.

Так, в подсистеме памяти наряду с обычным контролем четности часто используется контроль с исправлением ошибок ЕСС (Еrrоr Checking and Соrrеction).

В принципе сервер может быть реализован и на обычном, стандартном компьютере, имеющим конфигурацию с достаточно хорошими характеристиками. Операционная система, реализующая сервер не предъявляет специальных требований к аппаратному обеспечению, однако надежность при этом будет снижена. Поэтому если в конкретном случае к надежности сервера предъявляются повышенные требования рекомендуется использовать специально предназначенные для этого компьютеры.

Для нашего сервера наиболее подходящим будет следующее аппаратное обеспечение:

- Процессор - Pentium III с тактовой частотой 1000 МГц,

- кэш-память - 256 Кб,

- оперативная память - 256 Мб,

- 3 жестких диска Ultra 1600 SСSI, емкостью 30 Гб,

- сетевая карта – 3COM EtherLink XL 10/100 PCI NIC (3C905-TX).

- Выбор модема

Для того чтобы передавать информацию от компьютера к компьютеру по коммутируемой телефонной сети, необходимо устройство, осуществляющее преобразование сигнала цифровой формы (последовательность нулей и единиц) в аналоговую форму (плавно меняющийся уровень напряжения). Эту функцию способно выполнять устройство, называющееся "модемом".

Среди всего существующего набора модемов их можно классифицировать по следующим признакам:

- по функциональному назначению (телефонные, телеграфные, радио, факс-модемы, модемы для речевой (голосовой) почты);

- по конструктивному исполнению (внешние - подключаемые с помощью кабеля к

последовательному порту компьютера ; внутренние- в виде платы расширения, устанавливаемой в свободный слот расширения на материнской плате компьютера ;

- по типу поддерживаемых протоколов (Веll 103j , Ве11 212а, V.22 , V.22bis, V.32 ,

V.34 , V.42 , V.90 (56К))

-по скоростным характеристикам (низкоскоростные- обеспечивающие скорость

передачи 300, 600, 1200, 2400 bps и высокоскоростные- обеспечивающие скорость 19200bps и выше). В настоящее время изделия, обеспечивающие скорость до 24000 bps уже практически полностью вышли из применения. На сегодняшний день стандартом для модема считается протокол V.90 и скорость передачи до 56 Кбит/с. В некоторых случаях требуется и более высокая скорость.

- по принципу работы (синхронные и асинхронные);

- по типу стандартизации команд (так называемые Hayes-совместимые модемы, поддерживающие (де-факто) систему команд, разработанную фирмой Hayes и несовместимые, которые не поддерживают эту систему команд);

-по реализации протоколов коррекции ошибок (модемы, поддерживающие эти

протоколы на аппаратном уровне, и модемы, не поддерживающие протоколы коррекции ошибок и требующие для их поддержки специального программного обеспечения).

В состав типичного модема входят: специализированный микропроцессор для управления работой модема, оперативная память для хранения содержимого регистров модема и буферизации передаваемой (получаемой) информации, электрически перепрограммируемая постоянная память для хранения коммуникационных программ, динамик для звукового контроля связи, вспомогательные элементы (трансформатор, резисторы, разъемы и пр.).

Для нашего выбора будут рассмотрены только Hayes-совместимые, высокоскоростные модемы для коммутируемых телефонных линий, то есть для обычной городской и междугородной телефонной сети. В таблице приведены характеристики некоторых современных высокоскоростных модемов.

Таблица:

| Производитель | Изделие | Модель | Скорость |

| Зсоm | Модем | US Robotics 56К Message Modem | 56 Кбит/с |

| ZуХЕL | Факс-модем | ZуХЕL Omni 56 Р1us | 56 Кбит/с |

| US Robotics | Факс-модем | US Robotics Courier 56К | 56 Кбит/с |

Исходя из всей вышеприведенной информации о характеристиках модемов для нашей сети выбираем модель US Robotics Courier 56К.

- Защита информации и данных

Сейчас вряд ли кому-то надо доказывать, что при подключении к Internet Вы подвергаете риску безопасность Вашей локальной сети и конфиденциальность содержащейся в ней информации. По данным CERT Coordination Center в 1995 году было зарегистрировано 2421 инцидентов - взломов локальных сетей и серверов. По результатам опроса, проведенного Computer Security Institute (CSI) среди 500 наиболее крупных организаций, компаний и университетов с 1991 число незаконных вторжений возросло на 48.9 %, а потери, вызванные этими атаками, оцениваются в 66 млн. долларов США.

Одним из наиболее распространенных механизмов защиты от интернетовских бандитов - “хакеров” является применение межсетевых экранов - брандмауэров (firewalls).

Стоит отметить, что вследствие непрофессионализма администраторов и недостатков некоторых типов брандмауэров порядка 30% взломов совершается после установки защитных систем.

Не смотря на кажущийся правовой хаос в рассматриваемой области, любая деятельность по разработке, продаже и использованию средств защиты информации регулируется множеством законодательных и нормативных документов, а все используемые системы подлежат обязательной сертификации Государственой Технической Комисией при президенте России.

Технология работы в глобальных сетях Solstice FireWall-1

В настоящее время вопросам безопасности данных в распределенных компьютерных системах уделяется очень большое внимание. Разработано множество средств для обеспечения информационной безопасности, предназначенных для использования на различных компьютерах с разными ОС. В качестве одного из направлений можно выделить межсетевые экраны (firewalls), призванные контролировать доступ к информации со стороны пользователей внешних сетей.

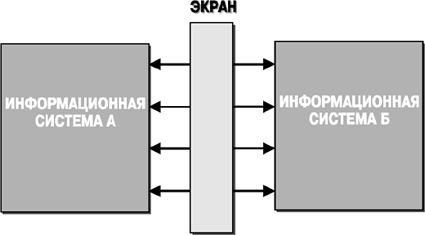

Межсетевой экран - это полупроницаемая мембрана, которая располагается между защищаемой (внутренней) сетью и внешней средой (внешними сетями или другими сегментами корпоративной сети) и контролирует все информационные потоки во внутреннюю сеть и из нее. Контроль информационных потоков состоит в их фильтрации, то есть в выборочном пропускании через экран, возможно, с выполнением некоторых преобразований и извещением отправителя о том, что его данным в пропуске отказано. Фильтрация осуществляется на основе набора правил, предварительно загруженных в экран и являющихся выражением сетевых аспектов политики безопасности организации.

Проблема межсетевого экранирования формулируется следующим образом. Пусть имеется две информационные системы или два множества информационных систем. Экран (firewall) - это средство разграничения доступа клиентов из одного множества систем к информации, хранящейся на серверах в другом множестве.

Рисунок : Экран FireWall.

Экран выполняет свои функции, контролируя все информационные потоки между этими двумя множествами информационных систем, работая как некоторая “информационная мембрана”. В этом смысле экран можно представлять себе как набор фильтров, анализирующих проходящую через них информацию и, на основе заложенных в них алгоритмов, принимающих решение: пропустить ли эту информацию или отказать в ее пересылке. Кроме того, такая система может выполнять регистрацию событий, связанных с процессами разграничения доступа. в частности, фиксировать все “незаконные” попытки доступа к информации и, дополнительно, сигнализировать о ситуациях, требующих немедленной реакции, то есть поднимать тревогу.

Обычно экранирующие системы делают несимметричными. Для экранов определяются понятия “внутри” и “снаружи”, и задача экрана состоит в защите внутренней сети от “потенциально враждебного” окружения. Важнейшим примером потенциально враждебной внешней сети является Internet.

Рассмотрим более подробно, какие проблемы возникают при построении экранирующих систем. При этом мы будем рассматривать не только проблему безопасного подключения к Internet, но и разграничение доступа внутри корпоративной сети организации.

Первое, очевидное требование к таким системам, это обеспечение безопасности внутренней (защищаемой) сети и полный контроль над внешними подключениями и сеансами связи.

Во-вторых, экранирующая система должна обладать мощными и гибкими средствами управления для простого и полного воплощения в жизнь политики безопасности организации и, кроме того, для обеспечения простой реконфигурации системы при изменении структуры сети.

В-третьих, экранирующая система должна работать незаметно для пользователей локальной сети и не затруднять выполнение ими легальных действий.

В-четвертых, экранирующая система должна работать достаточно эффективно и успевать обрабатывать весь входящий и исходящий трафик в “пиковых” режимах. Это необходимо для того, чтобы firewall нельзя было, образно говоря, “забросать” большим количеством вызовов, которые привели бы к нарушению ее работы.

Пятое. Система обеспечения безопасности должна быть сама надежно защищена от любых несанкционированных воздействий, поскольку она является ключом к конфиденциальной информации в организации.

Шестое. В идеале, если у организации имеется несколько внешних подключений, в том числе и в удаленных филиалах, система управления экранами должна иметь возможность централизованно обеспечивать для них проведение единой политики безопасности.

Седьмое. Система Firewall должна иметь средства авторизации доступа пользователей через внешние подключения. Типичной является ситуация, когда часть персонала организации должна выезжать, например, в командировки, и в процессе работы им, тем ни менее, требуется доступ, по крайней мере, к некоторым ресурсам внутренней компьютерной сети организации. Система должна уметь надежно распознавать таких пользователей и предоставлять им необходимый доступ к информации.

Классическим примером, является программный комплекс Solstice FireWall-1 компании Sun Microsystems. Данный пакет неоднократно отмечался наградами на выставках и конкурсах. Он обладает многими полезными особенностями, выделяющими его среди продуктов аналогичного назначения.

Антивирус Касперского Personal Pro

Работая с интернетом, электронной почтой и различными документами, вы должны быть уверены в надежной защите вашей информации. Вам необходимо эффективное программное обеспечение, контролирующее все возможные источники проникновения вирусов на ваш компьютер. Антивирус Касперского® Personal Pro разработан специально для опытных пользователей. Он обеспечивает полномасштабную защиту всех приложений и содержит новые уникальные компоненты и технологии, теперь доступные и для домашних пользователей.

Антивирус Касперского® Personal Pro постоянно контролирует все источники проникновения вирусов: электронную почту, интернет, дискеты, компакт-диски и т.п. Программа не допустит присутствия вирусов ни в одном из возможных мест, включая системную память, загрузочные сектора, файлы и почтовые базы. Решение также содержит уникальные технологии защиты документов формата MS Office.

Вирусы, находящиеся внутри архивированных и упакованных файлов, часто просто "невидимы" для антивируса. Антивирус Касперского Pro производит проверку архивированных и упакованных файлов более 900 версий, а также лечит файлы в архивах форматов ZIP, CAB, RAR, ARJ. Кроме того, программа позволяет обнаружить вирусную программу даже в файле, подвергавшемся сжатию несколько раз.

Антивирус Касперского® Personal Pro защищает ваш компьютер в режиме реального времени, проверяя все файлы непосредственно в момент их запуска, создания или копирования. Он дает возможность проводить полномасштабную проверку всего содержимого локальных дисков по требованию пользователя или автоматически по расписанию.

Программа автоматически проверяет все входящие почтовые сообщения на присутствие вирусов до их поступления в почтовый ящик, и при необходимости осуществляет лечение. Исходящие сообщения также подвергаются проверке в режиме реального времени. Кроме того, программа позволяет проверять почтовые базы различных почтовых клиентов, а также осуществлять лечение в почтовых базах MS Outlook и Outlook Express по требованию.

Антивирус Касперского® Personal Pro обеспечивает постоянный контроль над выполняемыми макросами в документах формата MS Office, пресекая все подозрительные действия. Это дает полную защиту от любых макровирусов, в том числе неизвестных, не оставляя им ни единого шанса нанести вашему компьютеру вред.

Совместное использование уникальных технологий iChecker™ и iStreams™, интегрированных в Антивирус® Касперского, позволило повысить производительность программы в три раза при одновременном снижении объема требуемой оперативной памяти в два раза по сравнению с предыдущей версией.

Защита от riskware

Антивирус® Касперского Personal Pro - мощный барьер против потенциально опасных программ, предназначенных для удаленного наблюдения и управления компьютером, но не классифицируемых как вирусы. Это достигается за счет существенного расширения набора баз данных, определяющих программы класса riskware.

riskware - потенциально опасные программы, не классифицируемые как вирусы: программы удаленного администрирования; клавиатурные шпионы; программы вскрытия паролей; программы автоматического дозвона на платные сайты.

Системные требования для Windows NT

| Программные требования | Аппаратные требования |

| - Windows NT 4.0 с установленным Service Pack 6 - Microsoft Internet Explorer версии не ниже 5.0 | - Intel Pentium® 133 МГц или выше для Windows 98/NT - Intel Pentium® 150 MГц или выше для Windows Me - 32 MБ свободной оперативной памяти - 50 MБ свободного дискового пространства |

3. Программное обеспечение ЛВС

3.1 Выбор ОС и инструментальных средств

- Операционная система

На данный момент мировая компьютерная индустрия развивается очень стремительно. Производительность систем возрастает, а следовательно возрастают возможности обработки больших объёмов данных.

Операционные системы класса MS-DOSа уже не справляются с таким потоком данных и не могут целиком использовать ресурсы современных компьютеров. Поэтому в последнее время происходит переход на более мощные и наиболее совершенные операционные системы класса UNIX, примером которых и является Windows NT, выпущенная корпорацией Microsoft.

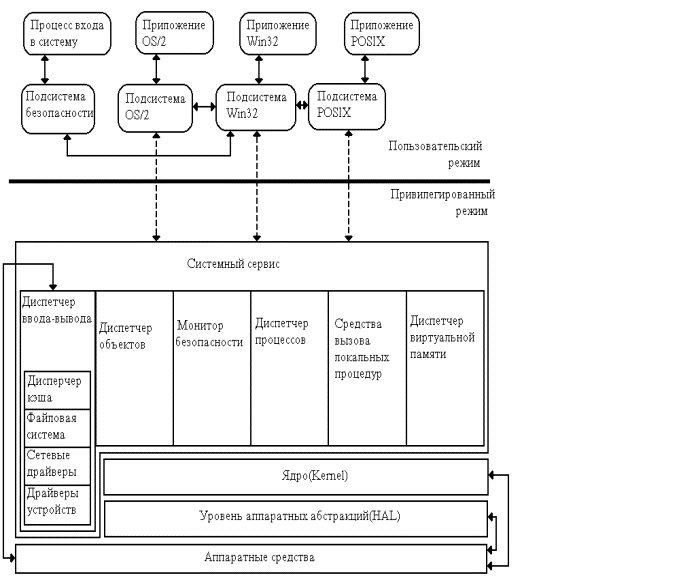

Windows NT является 32-ух разрядной операционной системой с приоритетной многозадачностью. В качестве фундаментальных компонентов в состав операционной системы входят средства обеспечения безопасности и развитый сетевой сервис. Windows NT также обеспечивает совместимость со многими другими операционными и файловыми системами, а также с сетями.

Windows NT способна функционировать как на компьютерах, оснащенных CISC - процессорами со сложной системой команд ( complex instruction set computing ), так и на компьютерах с RISC - процессорами, имеющими сокращённый набор инструкций ( reduced instruction set computing ). Операционная система Windows NT также поддерживает высокопроизводительные системы с мультипроцессорной конфигурацией.

Масштабируемость (scalability) означает, что Windows NT не привязана к однопроцессорной архитектуре компьютеров, а способна полностью использовать возможности, предоставляемые симметричными мультипроцессорными системами. В настоящее время Windows NT может функционировать на компьютерах с числом процессоров от 1 до 32. Кроме того, в случае усложнения стоящих перед пользователями задач и расширения предъявляемых к компьютерной среде требований, Windows NT позволяет легко добавлять более мощные и производительные серверы и рабочии станции к корпоративной сети. Дополнительные преимущества даёт использование единой среды разработки и для серверов, и для рабочих станций.

Windows NT имеет однородную систему безопасности (security), удовлетворяющую спецификациям правительства США и соответствующую стандарту безопастности В2. В корпоративной среде критическим приложениям обеспечивается полностью изолированное окружение.

Надёжность и отказоустойчивость (reliability and robustness) обеспечивают архитектурными особенностями, которые защищают прикладные программы от повреждения друг другом и операционной системой. Windows NT использует отказоустойчивую структурированную обработку особых ситуаций на всех архитектурных уровнях, которая включает восстанавливаемую файловую систему NTFS и обеспечивает защиту с помощью встроенной системы безопасности и усовершенствованных методов управления памятью.

Распределённая обработка ( distributed processing ) означает, что Windows NT имеет встроенные в систему сетевые возможности. Windows NT также позволяет обеспечить связь с различными типами хост - компьютеров благодаря поддержке разнообразных транспортных протоколов и использованию средств “клиент-сервер” высокого уровня, включая именованные каналы, вызовы удалённых процедур (RPC - remote procedure call ) и Windows - сокеты.

Модульная структура Windows NT:

Подводя итоги всему вышеописанному хочу сказать, что это только маленькая часть всех возможностей, которые заложены в Windows NT.

Хочу кратко перечислить достоинства Windows NT: Это современная ОС, отвечающая требованиям современной аппаратуры! Это прекрасно совместимая с другими ОС! Это многозадачная (мультизадачная) ОС! Это хорошо защищённая ОС! И это удобная и надёжная ОС!

В современных NOS применяют три основных подхода к организации управления ресурсами сети.

Первый - это Таблицы Объектов. Используется в сетевых операционных системах NetWare 286 и NetWare v3.1х. Такая таблица находится на каждом файловом сервере сети. Она содержит информацию о пользователях, группах, их правах доступа к ресурсам сети (данным, сервисным услугам и т.п.). Такая организация работы удобна, если в сети только один сервер. В этом случае требуется определить и контролировать только одну информационную базу. При расширении сети, добавлении новых серверов объем задач по управлению ресурсами сети резко возрастает. Администратор системы вынужден на каждом сервере сети определять и контролировать работу пользователей. Абоненты сети, в свою очередь, должны точно знать, где расположены те или иные ресурсы сети, а для получения доступа к этим ресурсам - регистрироваться на выбранном сервере. Конечно, для информационных систем, состоящих из большого количества серверов, такая организация работы не подходит.

Второй подход используется в LANServer и LANManager - Структура Доменов. Все ресурсы сети и пользователи объединены в группы. Домен можно рассматривать как аналог таблиц объектов, только здесь такая таблица является общей для нескольких серверов, при этом ресурсы серверов являются общими для всего домена. Поэтому пользователю для того, чтобы получить доступ к сети, достаточно подключиться к домену (зарегистрироваться), после этого ему становятся доступны все ресурсы домена, ресурсы всех серверов и устройств, входящих в состав домена. Однако и с использованием этого подхода также возникают проблемы при построении информационной системы с большим количеством пользователей, серверов и, соответственно, доменов. Например, сети для предприятия или большой разветвленной организации. Здесь эти проблемы уже связаны с организацией взаимодействия и управления несколькими доменами, хотя по содержанию они такие же, как и в первом случае.

Третий подход - Служба Наименований Директорий или Каталогов (DNS) лишена этих недостатков. Все ресурсы сети: сетевая печать, хранение данных, пользователи, серверы и т.п. рассматриваются как отдельные ветви или директории информационной системы. Таблицы, определяющие DNS, находятся на каждом сервере. Это, во-первых, повышает надежность и живучесть системы, а во-вторых, упрощает обращение пользователя к ресурсам сети. Зарегистрировавшись на одном сервере, пользователю становятся доступны все ресурсы сети. Управление такой системой также проще, чем при использовании доменов, так как здесь существует одна таблица, определяющая все ресурсы сети, в то время как при доменной организации необходимо определять ресурсы, пользователей, их права доступа для каждого домена отдельно.

В настоящее время по оценке компании IDC наиболее распространенными являются следующие сетевые операционные системы:

- Windows98 46%

- Windows NT 34%

- UNIX 20%

Исходя из наилучшего соотношения цена/качество, предлагается использовать:

- на рабочих станциях, на рабочих местах преподавателей, аспирантов и сотрудников кафедр в лабораториях, использующихся для научных исследований - Windows NT Workstation 4.0;

- на серверах – Windows NT 4.0 Server;

- для организации и ведения документно-ориентированных БД, WEB-узлов и дистанционного обучения использовать сервер Lotus Domino.

- Инструментальные средства

"1С:Предприятие"

Это современная, многофункциональная и гибкая система компьютерных программ для автоматизации управления и учета, которая позволяет:

- оперативно анализировать положение дел в организации;

- эффективно и грамотно вести первичный, управленческий, бухгалтерский и налоговый учет;

- управлять производством, продажами, закупками, складскими запасами, деятельностью персонала, взаимоотношениями с клиентами и многими другими бизнес-процессами.

Система непрерывно совершенствуется - недавно выпущена новая версия "1С:Предприятие 8.0". Она отличается усовершенствованными функциями, высокой производительностью и инновационным дизайном.

"1С:Предприятие":

- легко настраивается на нужды конкретной организации и поэтому быстро окупает затраты на автоматизацию;

- эффективно работает в более чем 700 000 организаций во всех уголках России и ближнего зарубежья: в производственных и торговых компаниях, в сфере обслуживания и бюджетных учреждениях, в индивидуальных частных предприятиях и российских представительствах транснациональных корпораций;

- помогает уверенно развиваться в сложных условиях современной экономики и успешно двигаться к намеченной цели.

Microsoft Access

Access – мощное приложение Windows. При этом производительность СУБД органично сочетаются со всеми удобствами и преимуществами Windows.

Как реляционная СУБД Access обеспечивает доступ ко всем типам данных и позволяет одновременно использовать несколько таблиц базы данных. Можно использовать таблицы, созданные в среде Paradox или dBase.

Основные функции:

- Организация данных. Создание таблиц и управление ими.

- Связывание таблиц и обеспечение доступа к данным.Access позволяет связывать таблицы по совпадающим значениям полей, с целью последующего соединения нескольких таблиц в одну.

- Добавление и изменение данных. Эта функция требует разработки и реализации представления данных, отличного от табличного (формы).

- Представление данных. Access позволяет создавать различные отчёты на основе данных таблиц и других объектов базы данных.

- Макросы. Использование макросов позволяет автоматизировать повторяющиеся операции. В последних версиях Access макросы используют для совместимости.

- Модули. Модули представляют собой процедуру или функцию, написанные на Access VBA (диалект Visual Basic Application). Эти процедуры можно использовать для сложных вычислений. Процедуры на Access VBA превышают возможности стандартных макросов.

- Защита базы данных. Эти средства позволяют организовать работу приложения в многопользовательской среде и предотвратить несанкционированный доступ к базам данных.

- Средства печати. С помощью этой функции Access позволяет распечатать практически всё, что можно увидеть в базе данных.

Access так же позволяет создавать дистрибутивные диски для распространения готового приложения (с помощью Office Developer Edition Tools). Распространение подразумевает поставку всех необходимых файлов на каком-либо носителе.

Пакет ODE Tools включает мастер установки, автоматизирующий создание средств распространения и программы установки. Он так же позволяет выполнение приложения на компьютерах, на которых не установлен Access.

Microsoft Word

Microsoft Word - мощный текстовой процессор, предназначенный для выполнения всех процессов обработки текста: от набора и верстки, до проверки орфографии, вставки в текст графики в стандарте *.pcx или *.bmp, распечатки текста. Он работает с многими шрифтами, как с русским, так и с любым из двадцати одного языка мира. В одно из многих полезных свойств Word входит автоматическая коррекция текста по границам, автоматический перенос слов и правка правописания слов, сохранение текста в определенный устанавливаемый промежуток времени, наличие мастеров текстов и шаблонов, позволяющих в считанные минуты создать деловое письмо, факс, автобиографию, расписание, календарь и многое другое.

Word обеспечивает поиск заданного слова или фрагмента текста, замену его на указанный фрагмент, удаление, копирование во внутренний буфер или замену по шрифту, гарнитуре или размеру шрифта, а так же по надстрочным или по подстрочным символам. Наличие закладки в тексте позволяет быстро перейти к заложенному месту в тексте. Можно так же автоматически включать в текст дату, время создания, обратный адрес и имя написавшего текст. При помощи макрокоманд Word можно включать в текст базы данных или объекты графики, музыкальные модули в формате *.wav. Для ограничения доступа к документу можно установить пароль на текст, который Word будет спрашивать при загрузке текста для выполнения с ним каких-либо действий. Word позволяет открывать много окон для одновременной работы с несколькими текстами, а так же разбить одно активное окно по горизонтали на два и выровнять их.

Microsoft Excel

При помощи этого продукта можно анализировать большие массивы данных.

В Excel можно использовать более 400 математических, статистических, финансовых и других специализированных функций, связывать различные таблицы между собой, выбирать произвольные форматы представления данных, создавать иерархические структуры. Воистину безграничны методы графического представления данных: помимо нескольких десятков встроенных типов диаграмм, можно создавать свои, настраиваемые типы, помогающие наглядно отразить тематику диаграммы. Те, кто только осваивает работу с Excel, по достоинству оценят помощь "мастеров" - вспомогательных программ, помогающих при создании диаграмм. Они, как добрые волшебники, задавая наводящие вопросы о предполагаемых дальнейших шагах и показывая, в зависимости от намечаемого ответа, результат, проведут пользователя "за руку" по всем этапам построения диаграммы кратчайшим путем.

А также в нашей сети будут использоваться многие другие инструментальные средства входящие в состав стандартного офиса.

3.2 Индивидуальное программное обеспечение (ПО)

3.3 Эксплуатационная документация на программные средства (руководство пользователя)

Руководство пользователя (оператора). Гост 19.505-79.Включает следующие разделы:

1.Назначение программы.

Особенностью программы является анализ образцов трафика пользователей (т.е. переходы с одной страницы на другую).

Целью является просмотр рисунков, голосование пользователей и т.д.

2.Выполнение программы.

Сначала надо запустить программу (Internet Explore). Затем пользователь может настроить Панель страниц, щелкнув ее правой кнопкой мыши или из раздела «Вид» Главного меню. Тем самым пользователь может получить информацию о кнопках на панелях, полях ввода, закладках в списке, ссылках на Web-страницы.

При загрузки Web-страницы выводится Панель загрузки. Она отображает следующую информацию (слева направо):

- Объем загруженной страницы, передаваемой на ваш компьютер (в процентах).

- Количество загруженных рисунков и их общее количество.

- Общий объем загруженных данных.

- Средняя скорость передачи данных во время загрузки страницы.

- Время, прошедшее с начала загрузки.

- Текущее состояние загрузки страницы.

3.Сообщение оператору.

В случае возникновения ошибки в программе следует повторить действие еще раз, т.е. перезагрузить программу. Если ошибка опять появилась, то необходимо обратиться к разработчику этой программы для устранения ошибки.

4.Условие выполнения программы.

Для того чтобы создать сайт необходимо следующее:

- Internet Explore;

- определенные компоненты этой программы (HTML, URL,HTTP и т.д.);

- монитор;

- клавиатура;

- мышка.

4. Экспериментальный раздел

4.1 Настройка ЛВС