По теоретическому материалу 2 семестра

| Вид материала | Контрольные вопросы |

- Все задания находятся на сайте школы, 20.04kb.

- Автор программы: Кутлалиев А. Х. ( akutlaliev@hse ru ) Рекомендована секцией умс, 226.67kb.

- Темы лекций второго семестра Программа экзамена второго семестра Тема, 71.64kb.

- Молекулярная биология, 75.71kb.

- Матричная структура фист осень 2011/12, 105.89kb.

- Матричная структура фист осень 2011/12, 104.73kb.

- Программа по курсу общей физики для Радиофизического факультета, 140.36kb.

- Программа вступительных испытаний по теоретическому курсу «физическая культура» Специальность, 32.94kb.

- Рабочий план II курса весеннего семестра фбпэ факультета на 200, 698.38kb.

- Учебно-методический комплекс по дисциплине «отечественная история» Архангельск, 277.43kb.

21. Современное состояние информационной безопасности. Методы защиты информации.

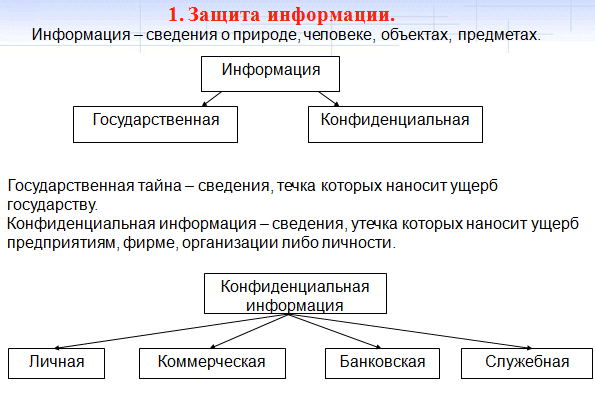

Информация – сведения о природе, человеке, объектах, предметах.

Защита информация – деятельность, направленная на предотвращение утечки информации, несанкционированного и непреднамеренного воздействий на защищаемую информацию.

Классификация методов защиты информации.

- Законодательный (правовой).

- Организационно-технический.

- Морально-этический.

- Физический.

- Криптографический.

Законодательный метод основывается на законах и постановлениях правительства РФ (“Об информатизации и защите информации”, статьях уголовного кодекса РФ - ст.272 о доступе к конфиденциальной информации, ст.273 о создании и распространении вредоносных программ, ст.274 о нарушении в работе сети).

Организационно-технический метод рассматривает организационные и технические способы обеспечения защиты информации.

Морально-этический метод включает вопросы этических норм поведения в информационном обществе.

Физический метод охватывает вопросы обеспечения защиты информации обученными для этого сотрудниками различных ведомств.

Криптографический включает вопросы защиты программных средств с помощью шифрования.

Средства защиты информации.

Технические средства создания помех. (Гном, Баррикада)

Технические средства криптографической защиты (аппараты шифрования, пример Гранит).

Технические средства поиска средств разведки.

Рекомендации:

защита телефонных аппаратов,

защита линий связи,

неразглашение в переговорах сведений, имеющих коммерческую тайну.

Правовые аспекты охраны программ и данных.

Законы запрещают использование пиратского компьютерного обеспечения и пропаганду насилия, наркотиков и порнографии в Интернете.

Программы по их юридическому статусу можно разделить на три большие группы:

- Лицензионные;

- Условно бесплатные (shareware);

- Свободно распространяемые программы (freeware).

Лицензионные программы продаются.

К бесплатно распространяемым программам можно отнести: новые недоработанные (бета) версии программных продуктов (это позволяет провести их широкое тестирование); программные продукты, являющиеся частью принципиально новых технологий (это позволяет завоевать рынок); дополнения к ранее выпущенным программам, исправляющие найденные ошибки или расширяющие возможности; устаревшие версии программ; драйверы к новым устройствам или улучшенные драйверы к уже существующим.

Условно-бесплатные в целях их рекламы их продвижения на рынок, предоставляют пользователю версию программы с ограниченным сроком действия.

В настоящее время в России “законодательство в сфере информатизации” охватывает по различным оценкам несколько сотен нормативно правовых актов. Из них можно выделить около десятка основных. Это, например:

Об авторском праве и смежных правах. Закон РФ от 19.07.1995 года № 110-ФЗ.

Об информации, информационных технологиях и защите информации. Закон РФ от 27.07.2006 года №149-Ф3.

Доктрина информационной безопасности Российской Федерации. Указ Президента РФ от 09.09.2000 года № Пр-1895.

Об электронной цифровой подписи. Федеральный закон от 10.01.2002 года № 1-ФЗ.

О федеральной целевой программе “Электронная Россия (2002 – 2010 годы)”. Постановление Правительства РФ от 28.01.2002 года № 65.

ГОСТ Р6.30-2003. Унифицированная система организационно-распорядительной документации. Требования к оформлению документов. – М.: Изд-во стандартов, 2003.

Среди правовых проблем, связанных с деятельностью в Интернете, можно назвать следующие:

защита интеллектуальной собственности;

защита национальной безопасности;

ответственность провайдеров и владельцев сайтов;

регулирование электронной коммерции;

защита тайны личной жизни;

защита несовершеннолетних (от оскорбительных форм маркетинга и порнографии);

вопросы информационной безопасности и др.

22. Комплексный подход к вопросу обеспечения информационной безопасности.

Мероприятия по защите информации в компьютерных системах:

- Регулярное резервирование информации.

- Создание эффективной антивирусной защиты.

- Применение персонального брандмауэра (firewall) при работе в сети.

- Использование лицензионных операционных систем и программного обеспечения.

- Распределение прав пользователей при работе в локальной сети.

- Контроль Интернет трафика.

- Контроль почтового трафика.

- Криптографическая защита информации и использование аутентификации пользователей.

Регулярное резервирование информации.

Самая страшная угроза для любой информационной системы — утрата хранящейся в ней информации. Даже проблемы защиты информации от хищения менее важны по сравнению с задачей обеспечения гарантированной сохранности информации в системе.

Решение этой проблемы, заключается в использовании технологий резервного копирования информации на различные виды электронных носителей.

Методика резервного копирования.

- Создание архива данных.

- Сохранение архива на электронном носителе.

- Проверка на чтение записанной информации.

В настоящее время в России наибольшее распространение получили два архиватора — WinRar и WinZip.

Создание эффективной антивирусной защиты.

Компьютерным вирусом будем называть программу, способную создавать свои копии и выполнять некоторые действия на компьютере пользователя без его ведома. В настоящее время в мире насчитывается более 50 тыс. различных вирусных программ и их модификаций. Для борьбы с вирусами используются специальные программы (антивирусы), позволяющие обнаружить и удалить их до начала активизации.

Пути заражения вирусами:

- флоппи и CD диски,

- электронная почта,

- файловые архивы Интернета.

Антивирусная защита

В настоящее время в России наибольшее распространение получили два программных антивирусных комплекса — AVP (Е.Касперский, Россия) и Norton Antivirus Enterprise Edition (Symantec Co, USA).

Наряду с ними распространены DrWeb, Panda, AntiVir.

Применение персонального брандмауэра (firewall) при работе в сети.

Без дополнительных мер безопасности соединение вашего ПК с интернетом подобно проживанию в настежь открытом доме. Кто угодно может проникнуть внутрь, порыться в ваших вещах, похитить бумажник… Множество прикладных программ собирают и передают информацию, не уведомляя об этом пользователя, и в результате имеем то, что принято называть утечкой данных).

Значение слова файрвол (firewall, англ.) - это "стена, построенная с целью остановить распространение огня". Программы, носящие это название, предназначены для предотвращения нежелательного вторжения из среды интернет в ваш компьютер.

Назначение брандмауэра – контроль доступа к портам ПК из Интернет и разрешение работы программ в глобальной сети.

Программы-файрволы:

- Kerio Personal Firewall 2;

- Outpost Firewall Free от Agnitum Limited;

- Sygate Personal Firewall 5.1;

- Zone Labs' ZoneAlarm 3.7.

Использование лицензионных операционных систем и программного обеспечения.

Применение лицензионных программных пакетов и регулярное их обновление позволяет повысить безопасность вашего персонального компьютера

Безопасность Windows XP.

Методы повышения безопасности операционной системы:

- Автоматическое обновление системы;

- Составление паролей пользователей;

- Отключение ненужных сервисов;

- Отключение автоматического запуска CD;

- Отключение Shared-ресурсов (доступных по сети дисков и папок);

- Отключение в Автозагрузке ненужных программ;

- Выбор файловой системы.

Распределение прав пользователей при работе в локальной сети.

После установки ОС необходимо:

- завести пользователя с правами администратора,

- закрыть доступ к своим файлам по схеме «юзер Х может все, прочие юзеры не могут ничего».

Использование лицензионного программного обеспечения.

Что пpедставляет непосpедственную опасность:

- дыpки имеющие место быть в WWW бpаузеpах;

- дырки в программе-клиенте почтовой службы

Есть два способа заражения при просмотре страничек:

- через уязвимости самих браузеров;

- через "активные" элементы страниц.

Рекомендации

Следует не только своевременно обновлять уязвимые программы, но и ограничивать выполнение различных "активных" элементов (ActiveX, Java-апплеты, VBS/Java-скрипты и т. п.) при просмотре документов с "ненадежных" сайтов.

Если не запускать файлы, вложенные в письма электронной почты, то заразиться нельзя.

Контроль Интернет трафика.

Необходимо ограничить доступ приложениям к файловым ресурсам Интернета посредством брандмауэра;

На основе анализа Интернет трафика необходимо определить сервисы, которые стоит развернуть во внутренней сети для снижения вероятности заражения ПК через канал Интернета.

Контроль почтового трафика.

Оптимальным будет:

- Необходимо применять систему фильтров, для просеивания почты на предмет “криминальных” слов и выражений;

- Не запускать файлы вложений без проверки их на наличие вирусов;

- Применять криптографическую защиту при обмене электронными сообщениями;

- Не высылать логины и пароли (даже якобы службе технической поддержки);

- Не сохранять пароли на дисках;

- Применять антиспамовые программы.

Криптографическая защита информации и использование аутентификации пользователей.

Для защиты информации при переписке, а также для скрытия информации от посторонних глаз необходимо применять криптографическую защиту информации.

Существуют два способа шифрования

- Аппаратное;

- Программное.

При аппаратной аутентификации применяют электронный USB ключи, дискеты, смарт-карты и системы биометрической идентификации пользователя по уникальным биологическим признакам.

Программное шифрование предполагает защиту шифрованием важных документов. Длина ключей защиты выбирается такой, чтобы время на раскрытие защищаемого документа превышало время его актуальности.

Дополнительно знать.

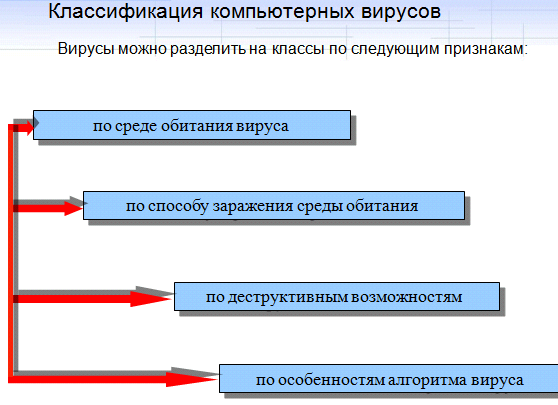

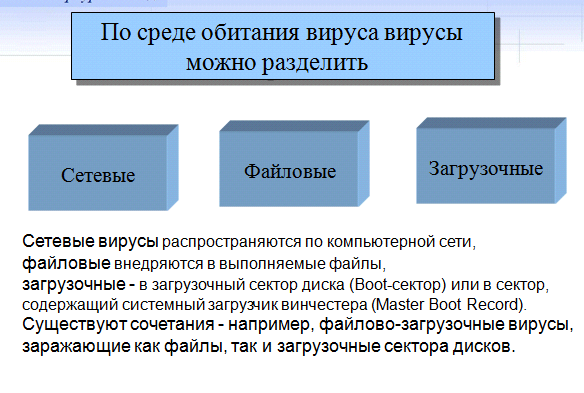

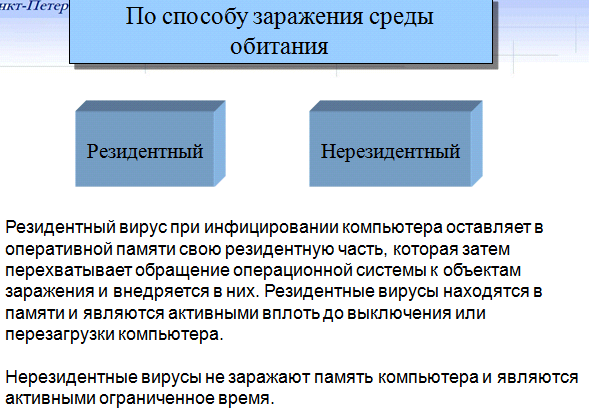

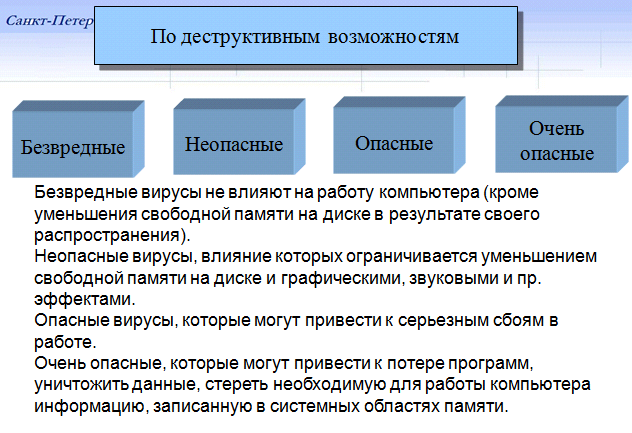

Типы компьютерных вирусов: способы распространения, меры борьбы с вирусами.

Компьютерным вирусом называется программа (некоторая совокупность выполняемого кода/инструкций), которая способна создавать свои копии (не обязательно полностью совпадающие с оригиналом) и внедрять их в различные объекты/ресурсы компьютерных систем, сетей и т.д. без ведома пользователя, с целью нарушения работы программ, порчи файлов и каталогов, создание всевозможных помех при работе компьютера.

Объективные критерии вируса

Саморазмножение;

Скрытность;

Деструктивные свойства.

Компьютерным вирусом называется специально написанная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять их в файлы, в системные области компьютера с целью нарушения работы программ, порчи файлов и каталогов, создание всевозможных помех при работе компьютера.

Основные признаки проявления вирусов:

Прекращение работы или не правильная работа ранее успешно функционирующих программ;

Медленная работа компьютера;

Исчезновение файлов и каталогов или искажение их содержимого;

Неожиданное значительное увеличение количества файлов на диске;

Вывод на экран не предусмотренных сообщений или изображений;

Подача непредусмотренных звуковых сигналов.

Историческая справка

Первые исследования саморазмножающихся искусственных конструкций проводились в середине прошлого столетия.

В работах фон Неймана, Винера и других авторов дано определение и проведен математический анализ конечных автоматов, в том числе и самовоспроизводящихся.

Термин "компьютерный вирус" появился позднее - официально считается, что его впервые употребил сотрудник Лехайского университета (США) Ф.Коэн в 1984 г. на 7-й конференции по безопасности информации, проходившей в США. С тех пор прошло немало времени, острота проблемы вирусов многократно возросла, однако строгого определения, что же такое компьютерный вирус, так и не дано, несмотря на то, что попытки дать такое определение предпринимались неоднократно.

Основная трудность, возникающая при попытках дать строгое определение вируса, заключается в том, что практически все отличительные черты вируса (внедрение в другие объекты, скрытность, потенциальная опасность и проч.) либо присущи другим программам, которые никоим образом вирусами не являются, либо существуют вирусы, которые не содержат указанных выше отличительных черт (за исключением возможности распространения).

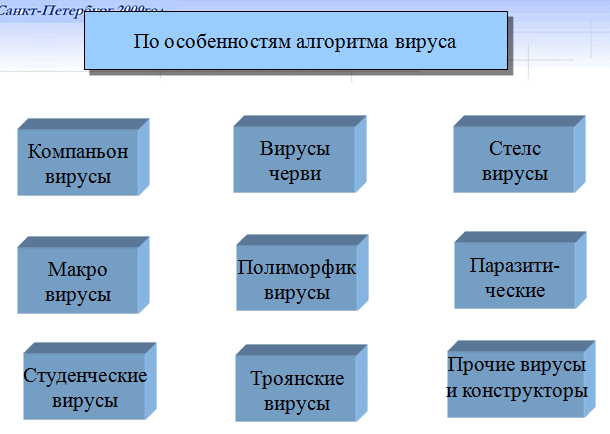

Компаньон-вирусы (companion) - это вирусы, не изменяющие файлы. Алгоритм работы этих вирусов состоит в том, что они создают для EXE-файлов файлы-спутники, имеющие то же самое имя, но с расширением .COM, например, для файла XCOPY.EXE создается файл XCOPY.COM. Вирус записывается в COM-файл и никак не изменяет EXE-файл. При запуске такого файла DOS первым обнаружит и выполнит COM-файл, т.е. вирус, который затем запустит и EXE-файл.

Вирусы-«черви» (worm) - вирусы, которые распространяются в компьютерной сети и, так же как и компаньон-вирусы, не изменяют файлы или сектора на дисках. Они проникают в память компьютера из компьютерной сети, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Такие вирусы иногда создают рабочие файлы на дисках системы, но могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти).

Не следует путать файловые вирусы-черви с сетевыми червями. Первые используют только файловые функции какой-либо операционной системы, вторые же при своем размножении пользуются сетевыми протоколами.

«Паразитические» - все вирусы, которые при распространении своих копий обязательно изменяют содержимое дисковых секторов или файлов. В эту группу относятся все вирусы, которые не являются «червями» или «компаньон».

«Стелс»-вирусы (вирусы-невидимки, stealth), представляющие собой весьма совершенные программы, которые перехватывают обращения ОС к пораженным файлам или секторам дисков и «подставляют» вместо себя незараженные участки информации.

«Студенческие» - крайне примитивные вирусы, часто нерезидентные и содержащие большое число ошибок.

«Полиморфик»-вирусы (самошифрующиеся или вирусы-призраки, polymorphic) - достаточно труднообнаруживаемые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

«Макро-вирусы» - вирусы этого семейства используют возможности макро-языков, встроенных в системы обработки данных (текстовые редакторы, электронные таблицы и т.д.). В настоящее время наиболее распространены макро-вирусы заражающие текстовые документы редактора Microsoft Word.).

К троянским коням относятся программы, крадущие конфиденциальную информацию и наносящие какие-либо разрушительные действия, т.е. в зависимости от каких- либо условий или при каждом запуске уничтожающая информацию на дисках, "завешивающая" систему и т.п.